Single Sign-On (SSO) konfigurieren

Sie können auf Celoxis mit Unternehmensanmeldeinformationen, wenn SAML-basiertes SSO für Ihr Konto aktiviert ist. Celoxis funktioniert mit Google, Salesforce, Okta, OneLogin, Microsoft Azure und Microsoft ADFS. Obwohl wir nicht getestet haben, sollte jedes SAML 2.0-basierte IDP funktionieren.

Damit das SSO funktioniert, müssen Sie Folgendes sicherstellen:

- Ihr SSO-Identitätsprovider (IDP) basiert auf SAML 2.0.

- Alle Ihre Benutzer und Kunden haben eindeutige E-Mail-Adressen.

- Die E-Mail-Adresse eines Benutzers in Celoxisentspricht der E-Mail-Adresse dieses Benutzers in Ihrem IDP.

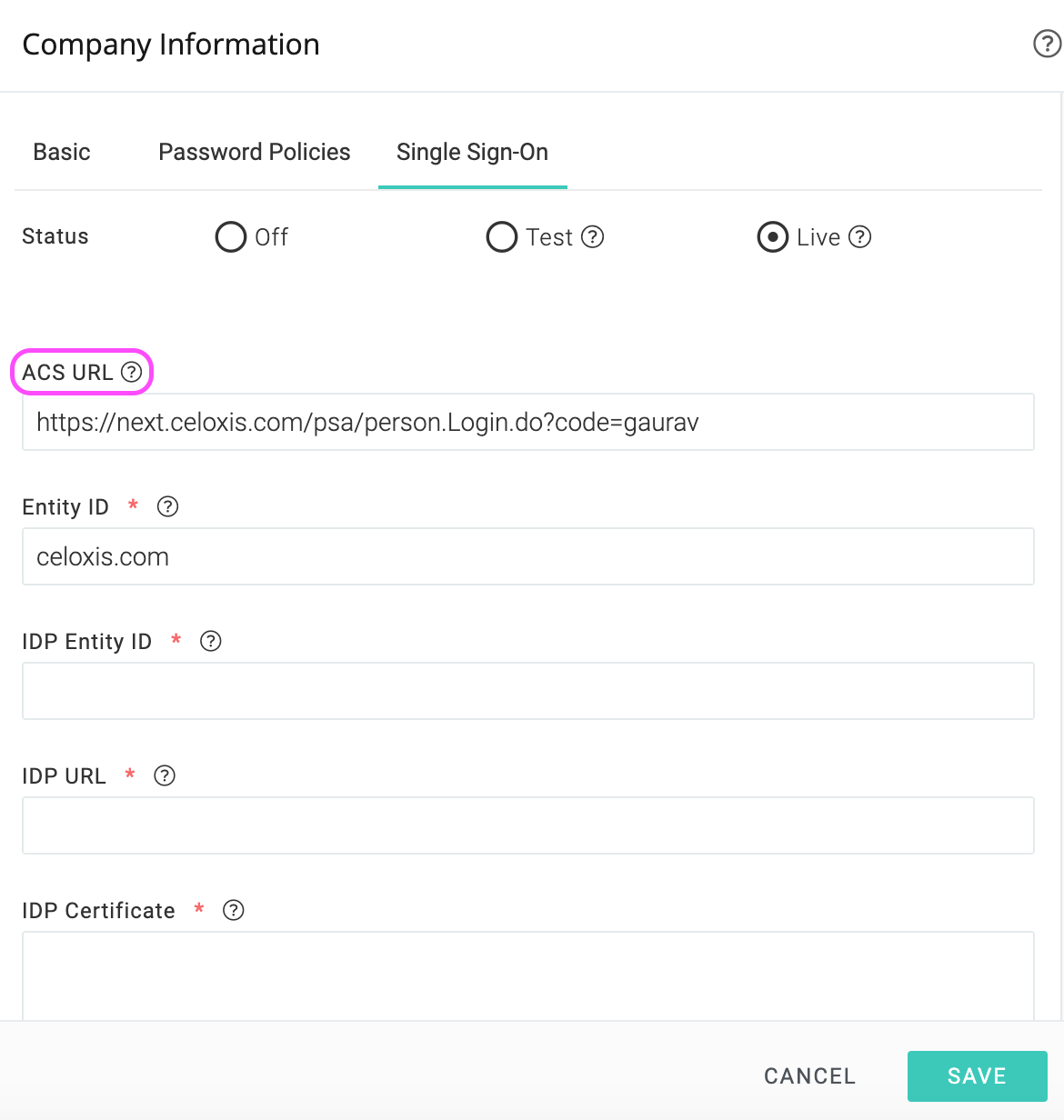

Um SSO einzurichten, öffnen Sie Oberes Menü ▸ ▸ Administrator ▸ ▸ und klicken Sie auf Single Sign-On. Sie sehen das Formular wie folgt:

SSO-Modi

In allen Modi werden die Kundenkonten weiterhin mit den Celoxis Anmeldeinformationen authentifiziert.

- Keine - SSO ist ausgeschaltet. Für die Anmeldung können nur CeloxisAnmeldeinformationen verwendet werden.

- Test - SSO ist eingeschaltet. Sowohl SSO- als auch CeloxisCredentials können zur Anmeldung verwendet werden.

- Live - SSO ist eingeschaltet. Nur SSO kann zur Anmeldung verwendet werden.

- Ihre Benutzer können sich nicht mit dem Link Passwort vergessen einloggen, Celoxisda wir die Benutzerpasswörter nicht speichern.

- Die Felder Login und Passwort werden auf den Benutzerformularen zum Hinzufügen/Bearbeiten nicht angezeigt.

- Wenn Sie aus irgendeinem Grund gesperrt sind, setzen Sie sich mit uns in Verbindung und wir werden Ihre SSO-Details zurücksetzen.

Schritte zur Einrichtung von SSO

1: SSO im Testmodus aktivieren

Öffnen Sie Oberes Menü ▸ ▸ Administrator ▸ ▸ und gehen Sie zum Single Sign-On Registerkarte

- Klicken Sie in der Zeile Status auf das Optionsfeld Test.

- Kopieren Sie die ACS-URL aus den folgenden Optionen. Dies wird für die Einrichtung Ihres IDPs benötigt.

- Richten Sie Ihren IDP ein. Der IDP gibt Ihnen eine Reihe von Einstellungen, die Sie eingeben müssenCeloxis.

- Kehren Sie zu diesem Bildschirm mit den im vorherigen Schritt gesammelten Einstellungen zurück.

- Geben Sie die IDP-Entitäts-ID ein. Diese wird von der IDP zur Verfügung gestellt.

- Geben Sie die IDP-URL ein. Dies ist die Adresse Ihrer IDP, die zur Authentifizierung der Benutzer kontaktiert wird.

- Kopieren - Fügen Sie das IDP-Zertifikat ein. Diese Informationen sind in der von Ihrem IDP zur Verfügung gestellten Bescheinigung enthalten.

- Klicken Sie auf Speichern

2: Testen Sie Ihre Einrichtung

- Nachdem Ihr Schritt 1 abgeschlossen ist, sollten Sie versuchen, sich anzumelden, Celoxisindem Sie auf der Anmeldeseite auf den Link Verbinden über Einzelanmeldung klicken.

- Nachdem Sie auf den obigen Link geklickt haben, werden Sie aufgefordert, die E-Mail-Adresse einzugeben.

- Nachdem Sie diese eingegeben haben, werden Sie zu Ihrem IDP-Anmeldebildschirm weitergeleitet; falls Sie nicht bereits angemeldet sind, werden Sie aufgefordert, die E-Mail und das Passwort einzugeben.

- Nach erfolgreicher Authentifizierung werden Sie zu Celoxis Dashboard weitergeleitet. Wenn etwas schief läuft, sehen Sie sich den Abschnitt " Häufige Fehler" unter Ihrer IDP an.

3: Go Live mit Ihrem SSO

- Nachdem Sie Schritt 2 erfolgreich abgeschlossen haben, überprüfen Sie Ihre SSO-Details noch einmal.

- Klicken Sie dann auf Live.

- Klicken Sie auf Speichern.

Einrichtung Ihres IDPs

Bevor Sie sich einrichten Celoxismüssen Sie Ihrem IDP zunächst Folgendes mitteilen Celoxis. Im Folgenden sind die Anweisungen für einige der populären IDPs aufgeführt. Falls Ihr IDP hier nicht aufgeführt ist, konsultieren Sie bitte seine Dokumentation.

Alle IDPs benötigen eine ACS-URL für Celoxis. Sie können diese für Ihre Organisation finden, indem Sie auf Test- oder Live-Radioschaltflächen klicken, wie oben gezeigt.

Erstellen Sie eine SAML-App in Google

- Melden Sie sich in Ihrer Google Admin-Konsole mit einem Administratorkonto an.

- Klicken Sie auf Apps > SAML-Anwendungen.

- Klicken Sie auf das Plus-Symbol in der unteren Ecke.

- Klicken Sie auf MEINEN EIGENEN ZOLLPRODUKT EINRICHTEN.

- Das Google IDP-Informationsfenster wird geöffnet und die SSO-URL und die Entitäts-ID-Felder werden automatisch ausgefüllt. Sie müssen die Werte der Entitäts-ID und der SSO-Felder kopieren und die IDP-Metadaten (Option 2) herunterladen, um sie in die entsprechenden Felder in Celoxis.

- Nachdem Sie diese Informationen in Celoxiseingegeben haben, kehren Sie zur Verwaltungskonsole zurück und klicken auf Weiter.

- In der

Basisfenster, geben Sie einen Anwendungsnamen und eine Beschreibung ein. - Klicken Sie auf Weiter.

- Geben Sie im Fenster Service-Provider-Details ein:

- ACS-URL: Geben Sie den von der Registerkarte SSO kopierten Wert ein.

- Entitäts-ID: Geben Sie ein. Celoxis.com

- Start-URL: Für SaaS geben Sie ein https://app.celoxis.com/psa/person.Login.do, für On-Premise, https://your_URL/person.Login.do

- Lassen Sie Signed Response nicht angekreuzt.

- Wählen Sie unter der Namens-ID für grundlegende Informationen die Option Primäre E-Mail.

- Wählen Sie in der Dropdown-Liste Namens-ID-Format die Option EMAIL.

- Klicken Sie auf Weiter.

- Klicken Sie auf Fertig stellen.

Aktivieren Sie die SAML-App für Benutzer

- Gehen Sie zu Apps > SAML-Anwendungen.

- Wählen Sie die oben erstellte SAML-App aus.

- Klicken Sie oben im grauen Feld auf Einstellungen und wählen Sie Ein für alle und bestätigen Sie die Einstellungen.

Häufige Fehler

Fehler: app_not_enabled_for_user

Lösung: Sie haben die SAML-Anwendung für Ihre Benutzer nicht aktiviert. Befolgen Sie die oben genannten Schritte, um die App für alle zu aktivieren. Derselbe Fehler wird angezeigt, wenn Sie mit einem anderen Nutzer als demjenigen, der für IDP eingerichtet ist, in Ihrem Google-Konto angemeldet sind.

Server-Fehler : Keine Firma mit Buchungskreis gefunden: XXXX

Lösung: Die ACS-URL, die Sie in der Google-Konfiguration eingegeben haben, ist falsch. Kopieren Sie die korrekte URL aus dem ACS-URL-Feld unter der Registerkarte Single Sign-On in Celoxis.

Ungültige Anfrage, keine idpId in der Anfrage-URL oder im Zielparam der SAML-Anfrage.

Lösung: Die IDP-URL, die Sie in Celoxis ist falsch. Sie müssen dies aus Ihrem IDP kopieren und in Celoxis.

- Aktivieren Sie Meine Domain über Setup > Verwalten > Domain-Verwaltung > Meine Domain. Stellen Sie es allen Benutzern zur Verfügung. Dadurch wird automatisch ein Salesforce Identity Provider erstellt.

- Navigieren Sie zu Verwalten > Sicherheitskontrollen > Identitätsanbieter. Sie sehen die Einrichtungsdetails des Identity Providers, die Sie in Celoxiseingeben müssen.

- C$klicken Sie auf die Schaltfläche Download Metadata, um das Zertifikat herunterzuladen. Der Inhalt dieses Zertifikats ist in das Feld IDP-Zertifikat in Celoxiswie zuvor im Dokument beschrieben einzutragen.

- Klicken Sie nun auf derselben Seite unten auf Service Provider werden nun über Connected Apps erstellt. Klicken Sie hier.

-

Auf der Neue angeschlossene App Seite, geben Sie die folgenden Details ein:

- Verbundener App-Name

- Start-URL

- Markieren Sie das Ankreuzfeld SAML aktivieren.

- Entitäts-ID

- ACS-URL

- Betreff-Typ: Benutzerdefiniertes Attribut auswählen

- Namens-ID-Format: Wählen Sie urn:oasis:names:tc:SAML:1.1:nameid-format:emailAdresse

- IdP-Zertifikat: Wählen Sie das entsprechende Zertifikat aus, das Sie eingegeben haben (Schritt Celoxis3)

- Klicken Sie auf Speichern.

- Nachdem die App erstellt wurde, müssen Sie nun Benutzerprofile damit verknüpfen, damit sich Benutzer, die zu diesen Profilen gehören, über SSO anmelden können.

Navigieren Sie zu Apps verwalten > Verbundene Apps. Klicken Sie auf die soeben erstellte App. - Scrollen Sie nach unten und klicken Sie auf Profile verwalten.

- Wählen Sie die gewünschten Profile aus und klicken Sie auf Speichern.

Häufige Fehler

Server-Fehler Nicht authentifiziert

Lösung: Das von Ihnen eingegebene IDP-Zertifikat Celoxisist nicht korrekt. Geben Sie das korrekte Zertifikat ein, das Sie dafür erstellt haben (Schritt 3 oben).

Der gleiche Fehler tritt auf, wenn Sie das Profil des eingeloggten Benutzers nicht mit der verbundenen Anwendung verknüpft haben, wie oben in den Schritten 7 bis 9 erläutert.

- Melden Sie sich bei Ihrer Okta-Organisation als Benutzer mit administrativen Rechten an.

- Klicken Sie auf die Schaltfläche Admin oben rechts.

- Klicken Sie auf das Label Add Apps.

- Klicken Sie auf die Schaltfläche Create New App.

- Wählen Sie in dem sich öffnenden Dialogfeld die Option SAML 2.0 und klicken Sie dann auf die Schaltfläche Erstellen.

- Geben Sie auf der Seite Allgemeine Einstellungen den Namen der Anwendung ein, z.B. Celoxisim Feld App-Name, und klicken Sie dann auf die Schaltfläche Weiter.

- Für SAML konfigurieren Schritt, geben Sie die folgenden Details ein:

- Einzelne Zeichen auf der URL: Dies ist die ACS-URL, die Sie von Celoxis

- Publikums-URI (SP Entitäts-ID): Für SaaS-Benutzer, geben Sie ein: https://app.celoxis.com; für On-Premise-Benutzer geben Sie die URL Ihrer Anwendung ein.

- Namens-ID-Format: E-MailAdresse

- Klicken Sie auf Weiter.

- Wählen Sie unter Feedback "Ich bin ein Okta-Kunde, der eine interne Anwendung hinzufügt" und "Dies ist eine interne Anwendung, die wir erstellt haben" und klicken Sie dann auf Fertig stellen.

- Klicken Sie im Abschnitt "Personen" der Anwendung auf die Schaltfläche Zuweisen zu Personen. Wählen Sie die gewünschten Benutzer aus und klicken Sie auf Fertig.

- Klicken Sie im Abschnitt Anmelden Ihrer neu erstellten Anwendung auf Anweisungen zur Einrichtung anzeigen. Es öffnet sich eine neue Registerkarte mit den Details, die Sie in Celoxis. Füllen Sie die Registerkarte Single Sign-On in Celoxis wie oben in diesem Dokument erwähnt.

Häufige Fehler

Wenn Sie nach dem Klicken auf Verbinden über SSO und der Eingabe von SSO-Anmeldeinformationen immer noch zur Eingabe von Anmeldeinformationen aufgefordert werden, bedeutet dies, dass Sie die ACS-URL /Single sign on URL in Okta falsch eingegeben haben. Bitte korrigieren Sie und versuchen Sie es erneut.

Sorry, you can't access <app name> because you are not assigned this app in Okta.

The user who is trying to login via SSO is not assigned to the app created in Okta. Redo the step Assign to People mentioned above.

- Loggen Sie sich mit Administratorrechten in Ihr OneLogin-Konto ein.

- Klicken Sie im Hauptmenü auf Anwendungen > Anwendungen.

- Klicken Sie auf die Schaltfläche App hinzufügen.

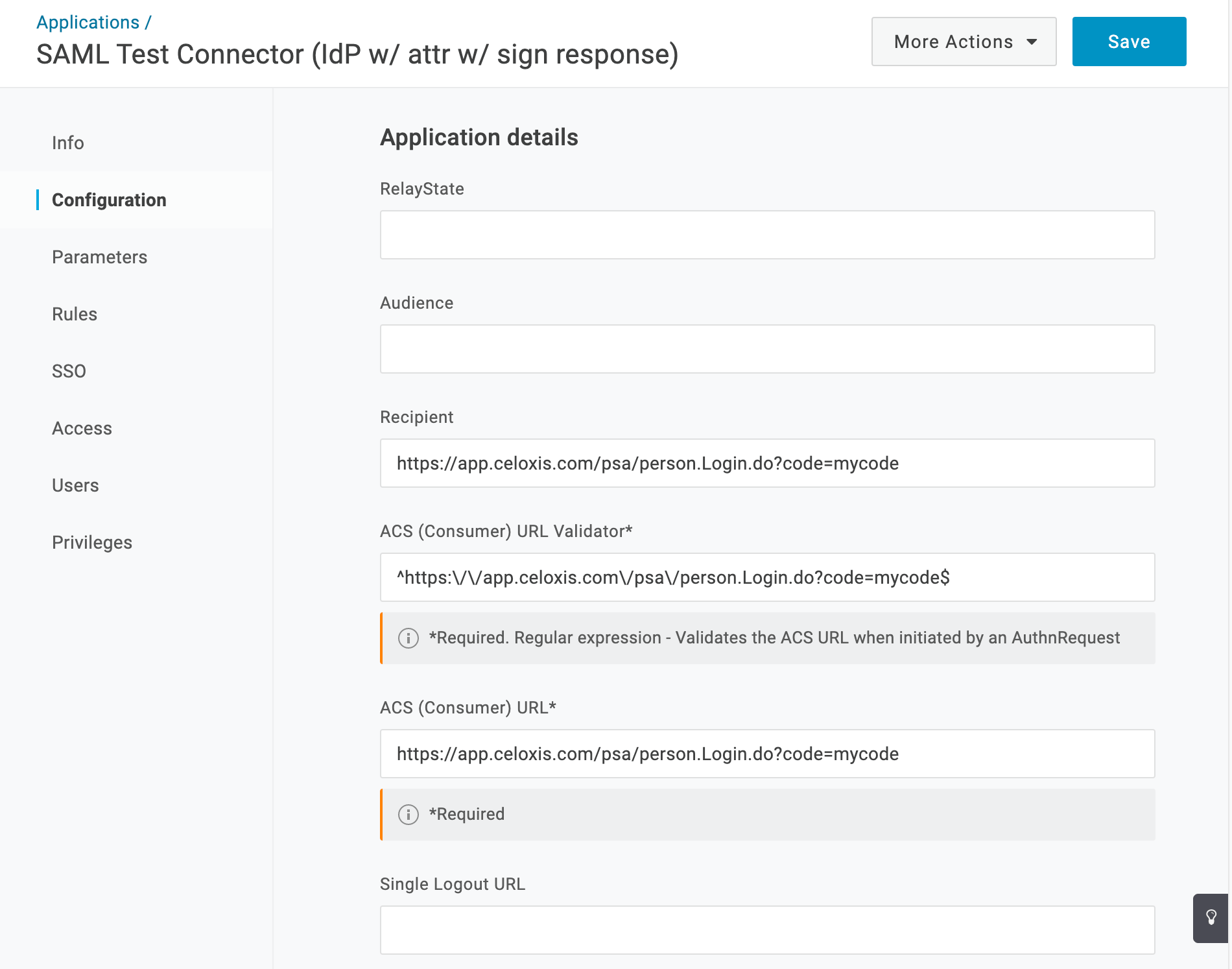

- Suchen Sie nach dem SAML Test Connector (IdP w/ attr w/ sign response) und klicken Sie ihn an.

- Geben Sie ein. Celoxis als Anzeigename und klicken Sie auf Speichern.

- Klicken Sie auf die Registerkarte Konfiguration.

- Kopieren Sie die ACL-URL von Celoxisauf die Registerkarte Empfänger und ACS-URL (Consumer).

- In der ACS (Consumer) URL-Validator-FeldDie ACS-URL, wie in der OneLogin-Dokumentation erwähnt, wird nicht angezeigt. Kurz gesagt, Sie müssen der Url das Präfix ^ das Backslash-Zeichen (\) vor jedem Vorwärts-Schrägstrich-Zeichen. z.B. ^https:\/\/app.Celoxis.com\/psa\/person.login.do?code=abc

- Ihr OneLogin-Bildschirm sollte ungefähr so aussehen: Klicken Sie auf die Speichern Sie Schaltfläche.

- Klicken Sie auf die Registerkarte SSO.

- Kopieren Sie die SAML 2.0 Endpunkt-URL (HTTP) und legen Sie sie als IDP-URL in Celoxis.

Häufige Fehler

The response was received at <Celoxis URL> instead of <URL>

The ACS (Consumer) URL Validator is not URL escaped as shown in screenshot above.

- Melden Sie sich beim ADFS-Server an.

- Starten Sie die ADFS-Verwaltungskonsole.

- Öffnen Sie den Ordner AD FS > Vertrauensbeziehungen aus dem LHS-Menü.

- Klicken Sie mit der rechten Maustaste auf Replying Party Trusts und wählen Sie den Menüpunkt Add Relying Party Trust....

- Dadurch wird ein Assistent geöffnet. Klicken Sie auf die Schaltfläche Start.

- Wählen Sie im Schritt Datenquelle auswählen die Option Daten über den Vertrauenspersonen manuell eingeben. Klicken Sie auf Weiter.

- Geben Sie im Schritt Anzeigename angeben Celoxis. Klicken Sie auf Weiter.

- Wählen Sie im Schritt Profil auswählen das AD FS-Profil. Klicken Sie auf Weiter.

- Im Schritt "Zertifikat konfigurieren" werden wir die Standardeinstellungen verwenden. Klicken Sie auf Weiter.

- Aktivieren Sie im Schritt URL konfigurieren die Option Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren. Geben Sie unter der SAML 2.0 SSO-Service-URL des Weiterleiters die ACS-URL ein, die von Celoxis. Klicken Sie auf Weiter.

- Geben Sie im Schritt Identifikatoren konfigurieren die ACS-URL als Vertrauenskennung der weiterleitenden Partei ein und klicken Sie auf Hinzufügen. Klicken Sie auf Weiter.

- Im Schritt Multi-Faktor... konfigurieren werden wir die Standardeinstellungen verwenden. Klicken Sie auf Weiter.

- Wählen Sie im Schritt Ausgabeberechtigung auswählen... die Option Allen Benutzern den Zugriff auf diese Vertrauensperson gestatten. Klicken Sie auf Weiter.

- Im Schritt Bereit zum Hinzufügen von Vertrauen wird Ihnen eine Übersicht über Ihre Einstellungen angezeigt. Klicken Sie auf Weiter.

- Wählen Sie im Schritt Fertigstellen die Option Ansprüche bearbeiten... öffnen. Klicken Sie auf Schließen.

- Sie sollten nun das Fenster Schadensfall-Editor angezeigt bekommen.

- Klicken Sie auf Regel hinzufügen... unter der Registerkarte Ausgabe-Transformationsregeln.

- Wählen Sie im Schritt Regelart auswählen die Option LDAP-Attribute als Ansprüche als Anspruchs-Regelvorlage senden. Klicken Sie auf Weiter.

- Auf dem nächsten Bild gehen Sie mit Active Directory als Attributspeicher wie folgt vor:

- Wählen Sie in der Spalte LDAP-Attribut die Option E-Mail-Adressen.

- Wählen Sie unter der Art des ausgehenden Antrags die Option E-Mail-Adresse aus.

- Klicken Sie auf OK, um diese Regel zu speichern.

- Klicken Sie auf Regel hinzufügen... unter der Registerkarte Ausgabe-Transformationsregeln, um eine neue Regel hinzuzufügen.

- Wählen Sie im Schritt Regelart auswählen die Option Einen eingehenden Fall als Fallregelvorlage transformieren. Klicken Sie auf Weiter.

- Auf dem nächsten Bildschirm:

- Wählen Sie als Art des eingehenden Antrags E-Mail-Adressen aus.

- Wählen Sie als ausgehende Fallart Namens-ID aus.

- Wählen Sie EMail als ID-Format für ausgehende Namen.

- Wählen Sie die Option Alle Anspruchswerte durchlaufen.

- Klicken Sie auf OK, um diese Regel zu speichern.

- Klicken Sie auf OK, um die Erstellung der Regeln abzuschließen.

Wir werden nun das Zertifikat, das kopiert werden muss, exportieren nach Celoxis

- Öffnen Sie den Ordner AD FS > Einstellungen > Bescheinigungen aus dem LHS-Menü. Der Bereich Zertifikate mit allen verfügbaren Zertifikaten wird angezeigt.

- Wählen Sie das Zertifikat unter Token-Signatur im Bereich Zertifikate aus.

- Klicken Sie auf die Option In Datei kopieren auf der Registerkarte Details des Zertifikatsfensters. Dadurch wird der Zertifikatsexport-Assistent gestartet.

- Klicken Sie im Schritt Willkommen auf Weiter.

- Wählen Sie Base64-kodiertes X.509 (.CER) als Dateiformat, in dem das Zertifikat exportiert werden soll. Klicken Sie auf Weiter.

- Speichern Sie die Datei an einem geeigneten Ort und schließen Sie den Assistenten ab.

- Stellen Sie sicher, dass die gespeicherte Datei die .CER Verlängerung.

- Sie müssen den Inhalt dieser Datei in das Feld "IDP-Zertifikat" kopieren und Celoxiswie oben beschrieben in dieses Dokument einfügen.

- Melden Sie sich beim Azure-Portal an.

- Klicken Sie im LHS-Menü auf Azure Active Directory.

- Klicken Sie im Menü Azure Active Directory auf Unternehmensanwendungen.

- Klicken Sie oben auf dem Bildschirm auf Neue Anwendung.

- Wählen Sie im Abschnitt Anwendung hinzufügen die Option Anwendung, die nicht zur Galerie gehört.

- Geben Sie der neuen Anwendung einen Namen (z.B. CeloxisSSO) und klicken Sie dann unten im Bildschirm auf Hinzufügen. Dadurch wird eine benutzerdefinierte Anwendung zu Ihrem Azure Active Directory hinzugefügt. Hinweis: Wenn Sie Azure AD Premium nicht aktiviert haben, können Sie den Namen der Anwendung nicht eingeben.

- Klicken Sie auf der Anwendungsseite im LHS-Menü auf Benutzer und Gruppen.

- Klicken Sie auf der oberen Seite im rechten Fensterbereich auf Benutzer hinzufügen, um dieser Anwendung Benutzer oder Gruppen zuzuweisen.

- Klicken Sie im LHS-Menü auf Single Sign-On und wählen Sie dann SAML als Single-Sign-On-Methode.

- Klicken Sie auf die Symbol neben dem Titel der Grundlegende SAML-Konfiguration Panel und geben Sie die Details wie folgt ein:

- Bezeichner (Entitäts-ID): Geben Sie den Wert aus der Registerkarte Single Sign-On ein (siehe das oben angezeigte Bild).

- Antwort-URL (Assertion Consumer Service URL): Kopieren Sie die Angaben aus dem Feld ACS-URL (Admin > Firmeneinstellungen)

- Anmelden auf URL: Für SaaS geben Sie ein https://app.celoxis.com. Bei On-Premise geben Sie Ihre URL ein.

- Staffelstaat: Dieses Feld überspringen

- Logout-URL: Für SaaS geben Sie ein https://app.celoxis.com/psa/logout.do. Für On-Premise geben Sie ein [Ihre-url]/psa/logout.do

- Kehren Sie zum Einrichtungsbildschirm zurück.

- Klicken Sie auf das Symbol neben dem Titel des Panels Benutzerattribute & Ansprüche.

- Klicken Sie auf das Symbol neben dem Wert des Namensbezeichners. Eine Seitenleiste zur Verwaltung von Benutzeransprüchen wird angezeigt.

- Geben Sie einen Namen ein und wählen Sie benutzer.mail in der Quell-Attribut Drop-down. Klicken Sie auf Speichern Sie.

- Kehren Sie zum Einrichtungsbildschirm zurück.

- Klicken Sie auf das Symbol neben dem Titel des SAML Signing Certificate Panel.

- Geben Sie eine E-Mail-Benachrichtigung für die Erinnerungen an den Zertifikatsablauf ein. Klicken Sie auf Speichern.

- Kehren Sie zum Einrichtungsbildschirm zurück.

- Klicken Sie auf Download neben der Option Zertifikat (Base64), um die Zertifikatsdatei auf Ihrem Computer zu speichern. Sie sollten diese Celoxiswie oben in diesem Dokument beschrieben durch Kopieren und Einfügen einfügen.

- Kehren Sie zum Einrichtungsbildschirm zurück.

- Klicken Sie auf Validieren, um das Single Sign-On mit Celoxiszu validieren.